(D’abord publié sur Medium France.)

Dans toute la discussion sur le rôle de Facebook en tant que modulateur d’élections et que sais-je,on a quand même raté quelques détails. Petite mise au point sur les intérêts business en jeu.

Je ne veux pas répéter à l’envi ce qui est déjà amplement développé ailleurs. C’est clair que le rôle des boîtes noires appelés algos, déployées par Failbook et co., n’est pas clair, ce qui est grave. Mais ce n’est pas tout.

On a très peu (pas du tout ?) parlé de la chaîne de décision et de ses intérêts à elle. Business as usual est cependant ce qui ressort comme élément prépondérant dans la folle histoire pré-électorale de Trump. J’avais fait un exposé en 35 tweets, mais différents détails sont venus s’ajouter à cette histoire et nécessitent davantage de mots et un support différent. Je reprends ce qu’a très justement écrit affordanceinfo :

Pour bien saisir la complexité de ces régimes de vérité, y compris à l’échelle d’une plateforme unique, il faut prendre en considération le fait que co-existent plusieurs cercles décisionnels, tous en charge de définir, à différents niveaux, quel sera le régime de vérité de la plateforme et comment il s’appliquera.

Ainsi, le cercle de la “décision algorithmique” est l’un de ceux-là, abordé avec une approche assez mécanique, comme s’il s’agissait d’appuyer sur un simple, gros bouton rouge “Make America Great Again” et paf, Trump l’emportait. Cette vision réductionniste ignore cependant les structures de pouvoir et de décision : le Conseil d’administration de la plate-forme Facebook, les choix stratégiques en matière de développement business, etc. sont autant de leviers déterminants sinon davantage, que le fonctionnement de la boîte noire que sont les algos privateurs de FB.

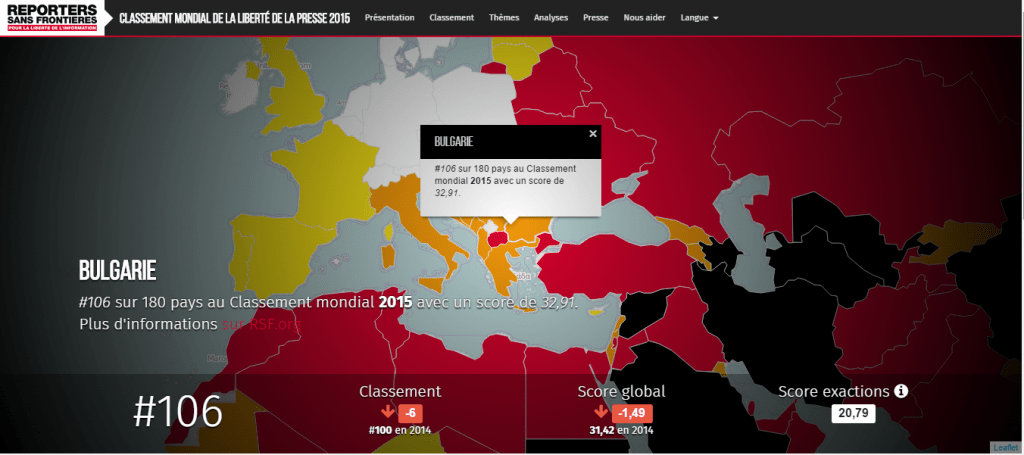

Je vous raconte donc l’histoire de Peter Thiel, dont on s’est beaucoup gargarisé à parler : c’est le seul gros ponte de la Silicon Valley à soutenir Trump, il est gay, etc. Ces faits divers divertissent et nous font oublier le rapport “aux médias” et à la presse “d’opinion” qu’entretient M Thiel ainsi que ses intérêts financiers intimement liés aux diverses agences de renseignements américaines et française.

Bonne lecture !

la suite…

Cet article est également

Cet article est également