Me voilà de retour dans les pages de Cyberun – Cybersecurity Strategies, le magazine des décideurs en cybersécurité. Je poursuis mes efforts de pédagogie autour de la divulgation coordonnée de vulnérabilités en démystifiant l’outil de gouvernance qu’est la politique de divulgation. L’article est à lire dans le 14e numéro de Cyberun. Le texte complet est ci-dessous.

Plus de services et de nouvelles fonctionnalités signifie toujours plus de code et de composants en interaction ; ce qui, à son tour, signifie une surface d’attaque toujours croissante. Ce constat est d’autant plus vrai avec les cycles agiles : les services arrivent plus rapidement sur le marché, mais trouver toutes les vulnérabilités avant la mise en production est quasiment impossible. Même si l’inspection des vulnérabilités à la conception (security by design) et pendant le développement est de plus en plus adoptée, ces approches excluent les besoins de sécurité d’exécution, où des mécanismes techniques externes au code sont à l’oeuvre.

Les inspections occasionnelles, telles que les tests d’intrusion annuels, prédominent. Bien qu’utiles pour la conformité, elles ne reflètent pas des menaces réalistes et ne tiennent pas compte de l’expansion de la surface d’attaque. Des vulnérabilités non corrigées persistent et peuvent ne jamais être découvertes par ces contrôles occasionnels, augmentant ainsi le risque de sécurité pour tous les acteurs légitimes.

Une politique de divulgation de vulnérabilités

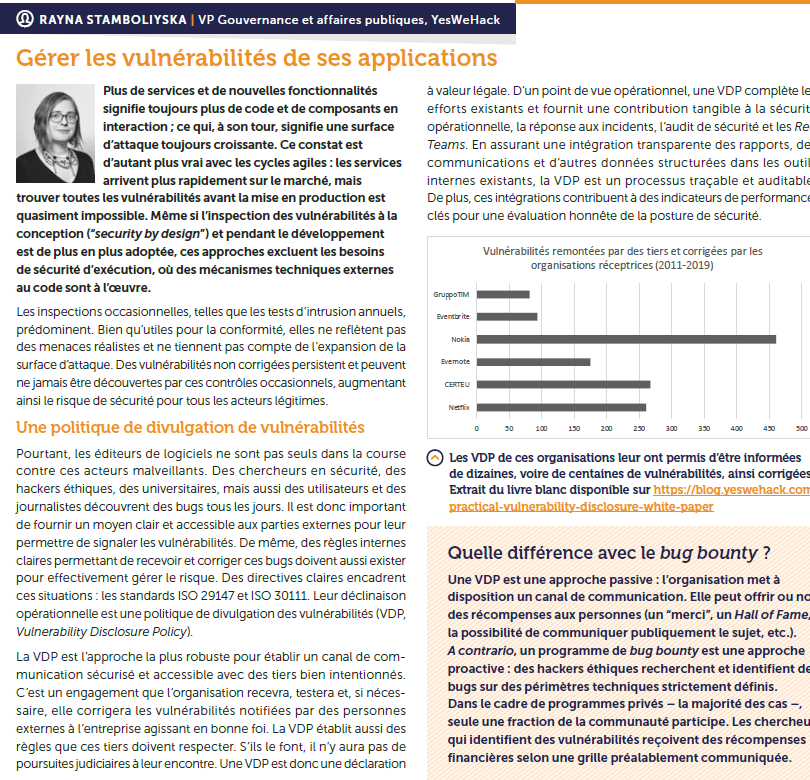

Pourtant, les éditeurs de logiciels ne sont pas seuls dans la course contre ces acteurs malveillants. Des chercheurs en sécurité, des hackers éthiques, des universitaires, mais aussi des utilisateurs et des journalistes découvrent des bugs tous les jours.

Il est donc important de fournir un moyen clair et accessible aux parties externes pour leur permettre de signaler les vulnérabilités. De même, des règles internes claires permettant de recevoir et corriger ces bugs doivent aussi exister pour effectivement gérer le risque. Des directives claires encadrent ces situations : les standards ISO 29147 et ISO 30111. Leur déclinaison opérationnelle est une politique de divulgation des vulnérabilités (VDP pour Vulnerability Disclosure Policy).

La VDP est l’approche la plus robuste pour établir un canal de communication sécurisé et accessible avec des tiers bien intentionnés.

C’est un engagement que l’organisation recevra, testera et, si nécessaire, elle corrigera les vulnérabilités notifiées par des personnes externes à l’entreprise agissant en bonne foi. La VDP établit aussi des règles que ces tiers doivent respecter. S’ils le font, il n’y aura pas de poursuites judiciaires à leur encontre. Une VDP est donc une déclaration à valeur légale.

D’un point de vue opérationnel, une VDP complète les efforts existants et fournit une contribution tangible à la sécurité opérationnelle, la réponse aux incidents, l’audit de sécurité et les Red Teams. En assurant une intégration transparente des rapports, des communications et d’autres données structurées dans les outils internes existants, la VDP est un processus traçable et auditable. De plus, ces intégrations contribuent à des indicateurs de performance, clés pour une évaluation honnête de la posture de sécurité.

Quelle différence avec le bug bounty ?

Une VDP est une approche passive : l’organisation met à disposition un canal de communication. Elle peut offrir ou non des récompenses aux personnes (un « merci », un Hall of Fame, la possibilité de communiquer publiquement le sujet, etc.).

A contrario, un programme de bug bounty est une approche proactive : des hackers éthiques recherchent et identifient des bugs sur des périmètres techniques strictement définis. Dans le cadre de programmes privés – la majorité des cas –, seule une fraction de la communauté participe. Les chercheurs qui identifient des vulnérabilités reçoivent des récompenses financières selon une grille préalablement communiquée.